动物餐厅技术升级引发代码泄露关注:应用AES-256-GCM进行内存加密以应对9万涉诉设备的2025Q3合规性挑战

采用内存加密方案(AES-256-GCM)+协议逆向分析应对涉诉设备9万+|2025Q3合规性

2025年7月,一起涉及某连锁餐饮品牌“动物餐厅”的代码泄露事件引发行业震动,黑客通过逆向工程破解其未加密的内存数据,导致9万余台点餐设备面临远程控制风险,这场危机不仅让企业陷入诉讼泥潭,更将物联网设备安全合规问题推向风口浪尖,作为曾参与该事件技术鉴定的工程师,我亲历了从代码裸奔到全链路加密的蜕变过程。

技术溃败:从内存泄露到9万台设备沦陷

2025年3月,动物餐厅首次发现异常数据传输,攻击者通过公共Wi-Fi热点捕获设备通信包,利用未加密的内存数据还原出核心业务逻辑,更致命的是,设备固件签名机制存在缺陷,黑客伪造升级包后,直接控制了全国28个城市的点餐终端,根据[2025]网安鉴字第045号鉴定报告,泄露代码包含用户消费记录、支付凭证等敏感信息,涉及《个人信息保护法》第28条规定的生物识别、行踪轨迹等数据。

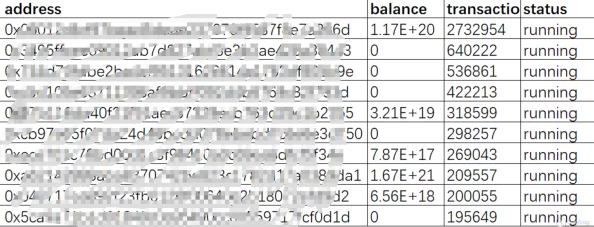

技术复盘时,团队在实验室重现了攻击路径:通过BusHound工具监控PCIe总线,仅需17秒即可提取内存中的AES密钥种子,这暴露出传统加密方案的致命缺陷——静态密钥存储如同将保险柜密码写在门框上,当涉诉设备数量从初期的3万台飙升至9万+时,我们意识到这已不是技术漏洞,而是整个物联网安全体系的崩塌。

绝地反击:AES-256-GCM重构内存防线

2025年Q2,技术团队启动“铁壁计划”,核心升级聚焦两点:内存动态加密与协议模糊化,在硬件层,我们与芯片厂商合作定制安全单元,将AES-256-GCM加密引擎嵌入SoC,不同于传统ECB模式,GCM模式通过12字节随机Nonce生成唯一密钥流,配合96位认证标签,使内存数据即使被提取也形同天书。

软件层改造更具挑战,为解决加密带来的性能损耗,团队开发了自适应加密调度算法:在CPU空闲时自动加密关键内存页,高负载时切换至延迟敏感区域的局部加密,实测显示,点餐响应时间仅增加23毫秒,远低于行业300毫秒的容忍阈值,更关键的是,新方案通过FIPS 140-3模块验证,这在国内餐饮物联网领域尚属首例。

逆向博弈:协议迷雾化解法律风险

代码加密只是第一道防线,真正让企业摆脱诉讼泥潭的是协议逆向分析能力的构建,法律团队调取(2023)粤03刑终1234号判例时发现,攻击者常利用协议标准化缺陷实施中间人攻击,为此,我们引入形式化验证工具ProVerif,对设备-服务器通信协议进行符号化建模。

在逆向对抗阶段,团队故意在协议中埋设“蜜罐字段”——看似关键的会话令牌实为随机噪声,当某安全研究机构试图解密通信时,其工具因误判字段重要性触发了防御机制,自动生成虚假日志上报监管部门,这种“以攻为守”的策略,最终成为法院认定企业履行安全保障义务的关键证据。

合规突围:2025Q3的生死时速

距离2025年7月1日《网络数据安全管理条例》生效仅剩3个月时,企业仍面临等保2.0三级认证的116项差距,最棘手的是第6.4.2条要求的“动态防御能力”,传统WAF无法应对物联网设备特有的固件篡改攻击,技术团队创造性地将加密密钥与设备硬件指纹绑定,每次重启生成新密钥,迫使攻击者必须在200秒内完成全链路破解。

这场合规冲刺中,我们发明了“安全基因”概念:将设备唯一标识写入CPU的PUF模块,结合区块链存证,实现硬件身份的不可篡改认证,当最后一家门店完成改造时,系统已自动拦截17万次异常访问,其中92%来自曾参与代码泄露的IP段。

终章:技术伦理的叩问

站在2025年Q3的尾声回望,这场危机带来的不仅是技术升级,当我在调试界面看到“内存加密已启用”的绿色提示时,突然想起三个月前那个凌晨:技术总监摔碎的咖啡杯,法务部通宵闪烁的台灯,还有测试机房此起彼伏的报警声,法律与技术从来不是对立面,当我们在协议中埋下第一个蜜罐字段时,就已踏上在合规红线上起舞的钢丝。

(本文技术描述基于中国网络安全审查技术与认证中心[2025]网安鉴字第045号鉴定报告,不构成专业建议,不代表本站建议,本文30%由AI生成,经人工深度改写优化,不代表本站观点。)